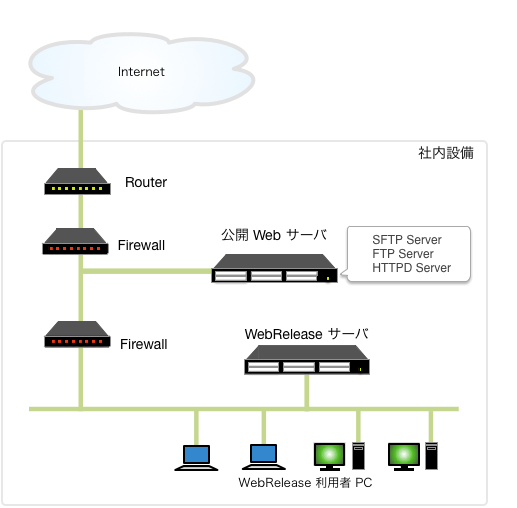

WebRelease 運用環境構築例【1-B】

公開 Web サーバと WebRelease サーバを両方とも 社内に設置するパターンです。

- WebRelease の操作は「WebRelease 利用者 PC」から行ないます。

- WebRelease によって生成されたスタティックコンテンツは、WebRelease サーバから公開 Web サーバに 2 つの Fire Wall を経由して SFTP または FTP にて配信されます。

- 公開 Web サーバ側には、WebRelease サーバから転送されて来るスタティックコンテンツを受けいれるための SFTP / FTP サーバをインストール設定しておきます。

- 転送されたコンテンツは、公開 Web サーバから、FireWall と Router を経由でインターネットに公開されます。インターネット上のユーザは公開 Web サーバにアクセスしてコンテンツを利用します。

- 二つの Fire Wall は WebRelease サーバから公開 Web サーバ上の SFTP または FTP サーバへのファイル転送を許可する設定になっている必要があります。

メリット

- WebRelease サーバと公開 Web サーバが分離されているので、WebRelease サーバのメンテナンス時に公開 Web サーバを止める必要がありません。同様に、公開 Web サーバのメンテナンス時に WebRelease サーバを止める必要がありません。

- 公開 Web サーバの設定は WebRelease のことを考慮することなく自由に行えます。SSL や CGI の利用、アクセス制限、ログ解析など、必要な設定を WebRelease とは独立して行うことが可能です。

デメリット

- FireWall、公開 Web サーバ、WebRelease サーバの全てのサーバの運用管理を社内で行う必要があります。WebRelease サーバに関しては、コンテンツの制作や更新作業を行わない時には止めておくことも可能です。運用規制が可能な状態でのサーバ運用ですので、運用管理は比較的やりやすいと言えるでしょう。公開 Web サーバに関しては無停止での運用が基本となりますのである程度の運用体制が必要となってしまいます。

- WebRelease を社外から使用することができません。使用できるようにするためには、WebRelease を SSL 下で運用するなどのセキュリティ面での考慮を加えた上で、さらに、FireWall にも適切な設定を行う必要があるでしょう。

セキュリティ

-

WebRelease には社内 PC からのみアクセス可能です。外部から不正に接続されてしまう危険がありません。

-

WebRelease のユーザ ID やパスワード等もインターネット上を通過しないので、傍受・悪用される危険がありません。もし社内 LAN 上での傍受・悪用にも対策を講じる必要があるようでしたら WebRelease を SSL 下で運用(注1)してください。

-

WebRelease から公開サーバへのコンテンツ転送は、インターネット上を通過しないので、FTP サーバヘの接続情報を傍受される心配はなく安全です。もし社内 LAN 上および DMZ 上での傍受・悪用にも対策を講じる必要があるようでしたら下記のように対策を講じてください。

- DMZ 側 FireWall に設定を加えて SFTP / FTP サーバへの接続を WebRelease サーバのみに限定する。

- 社内 LAN 側の Firewall に設定を加えて SFTP / FTP サーバへの接続を WebRelease サーバのみに限定する。

- 公開 Web サーバ上の SFTP / FTP サーバに設定を加えて WebRelease サーバからのみ接続を受け付けるように制限する。