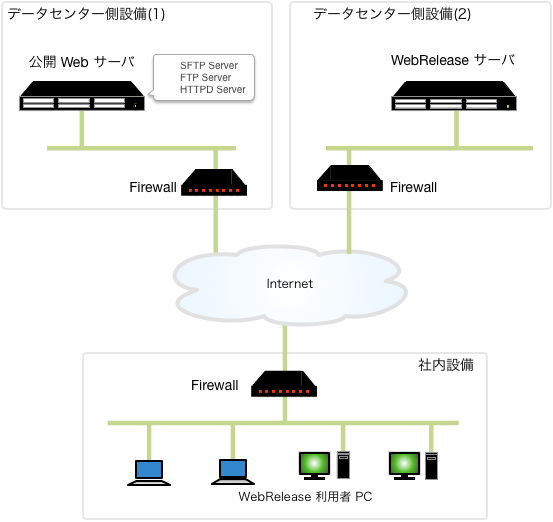

WebRelease 運用環境構築例【2-B】

公開 Web サーバと WebRelease サーバを両方ともデータセンターに設置する例です。WebRelease サーバを複数の拠点で共有する場合や、社内設備としてサーバ類の運用管理を行ないたくない場合などに適した構成です。また、既存の公開 Web サーバを継続して利用しながら、WebRelease サーバを新規にクラウド上に設置する場合などにも適応する構成です。

- WebRelease サーバはクラウドサービス等を利用してデータセンター側に設置します。

- 公開 Web サーバもクラウドサービスやホスティングサービス等を利用してデータセンター側に設置します。WebRelease サーバと異るデータセンターのサービスを利用することも可能です。現在お使いになっているホスティングサービスもそのままご利用いただける可能性もあります。

- WebRelease の操作は「WebRelease 利用者 PC」から行ないます。また、インターネット側からの操作も可能です。

- WebRelease によって生成されたスタティックコンテンツは、WebRelease サーバから公開 Web サーバに SFTP または FTP にて転送されます。

- 公開 Web サーバ側には、WebRelease サーバから転送されて来るスタティックコンテンツを受けいれるための SFTP または FTP サーバをインストール設定しておきます。

- 転送されたコンテンツは、公開 Web サーバから、FireWall 経由でインターネットに公開されます。

メリット

- WebRelease サーバや公開 Web サーバなどの設備の運用管理を全てデータセンタ側に依託できます。

- WebRelease サーバと公開 Web サーバが分離されているので、WebRelease サーバのメンテナンス時に公開 Web サーバを止める必要がありません。同様に、公開 Web サーバのメンテナンス時に WebRelease サーバを止める必要がありません。

- 公開 Web サーバの設定は WebRelease のことを考慮することなく自由に行えます。SSL や CGI の利用、アクセス制限、ログ解析など、必要な設定を WebRelease とは独立して行うことが可能です。

- インターネット上の任意のブラウザから WebRelease を使うことができます。社外のスタッフにサイトの制作や運用を依託している場合や、リニューアルや新企画投入に伴って社外スタッフに WebRelease の利用環境を与える必要がある場合などにも柔軟に対応可能です。また、ハウジングサービス側 FireWall の設定や WebRelease サーバ上の Apache の設定によって WebRelease に対するアクセスに制限を加えたり、SSL によりセキュリティを高めるなどの対策も可能です。

デメリット

- データセンター利用によるランニングコストが発生しますが、最終的には自社設備の場合に発生するコストとのトレードオフとなるでしょう。

セキュリティ

- WebRelease から公開サーバへのコンテンツ転送に SFTP ではなく FTP を使用する場合、FTP アカウント情報が傍受され漏洩する多少の危険が伴います。FTP サーバへの接続情報(ログインアカウント、パスワード)が暗号化されることなくインターネット上を通過するためです。公開 Web サーバへの FTP 接続情報が漏洩し、それが悪用されると、公開 Web サーバ上のコンテンツを破壊・改竄される危険があります。コンテンツの転送に SFTP を使う場合には通信はすべて暗号化されるため、このようなリスクはありません。

- 公開 Web サーバ側の FTP サーバに対して、接続可能な IP アドレスの制限が加えられるならば、実用的なレベルでの安全性は確保できると考えられます。

- それ以上に FTP 経路の安全性を求めるならば、ハウジングサービス側設備とホスティングサービス側設備の間に VPN を設置する等の対策が必要になります。

- データセンター側設備に FireWall が設置されていない場合があります。その場合はサーバに使用されている OS のパケットフィルタ(iptables等)を使ってしっかりと Fire Wall 機能を実現してください。